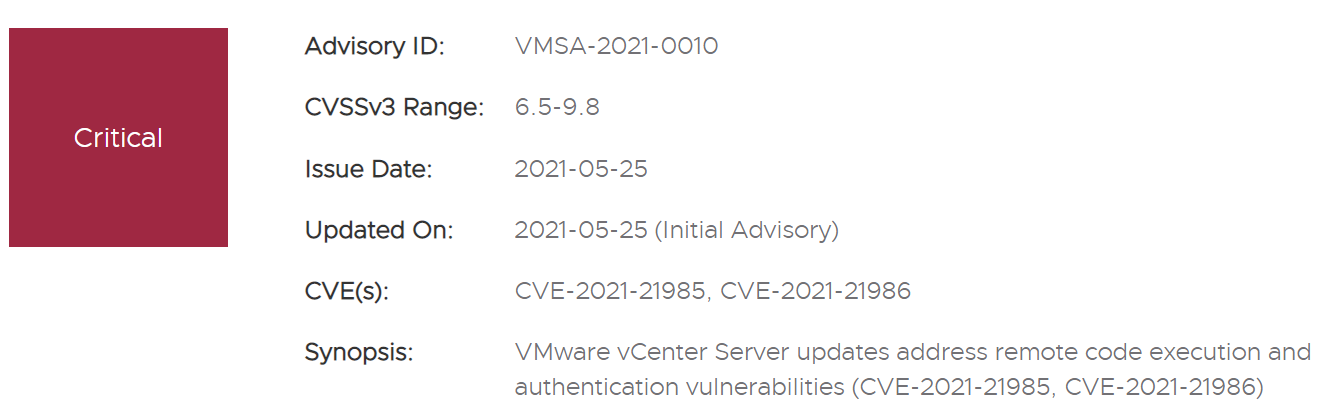

2021年5月25日,VMware针对vCenter Server中的一个严重的远程执行代码漏洞发布了补丁程序,vCenter Server是VMware vSphere系统的集中管理软件。

VMware安全通告VMSA-2021-0010:https://www.vmware.com/security/advisories/VMSA-2021-0010.html

受影响版本:

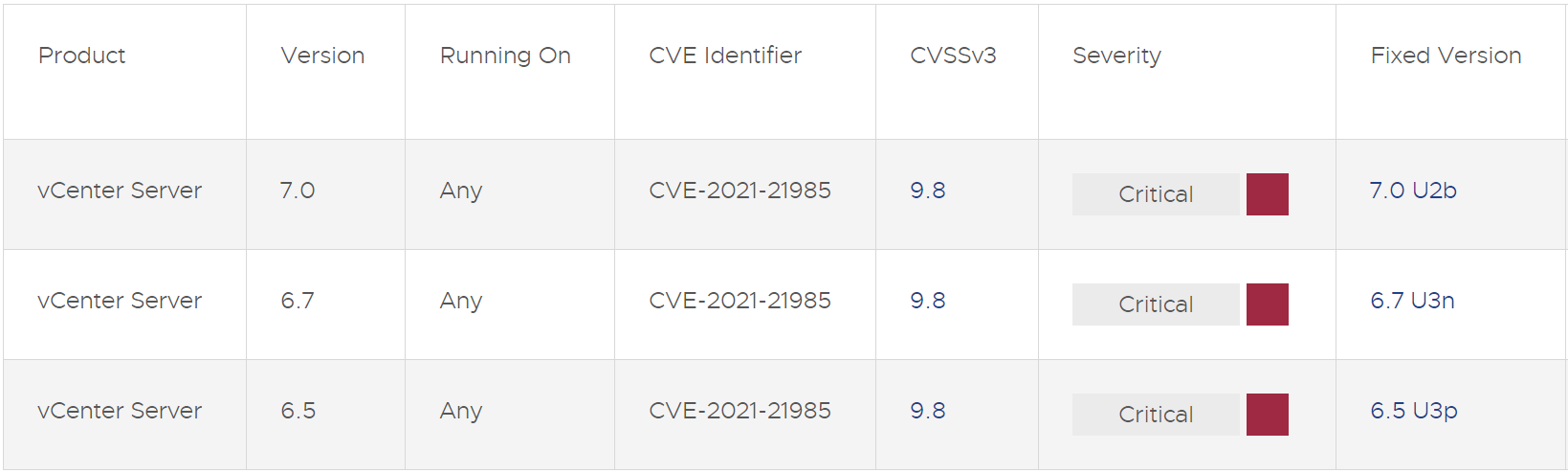

- VMware vCenter Server (vCenter Server 6.5、6.7和7.0)

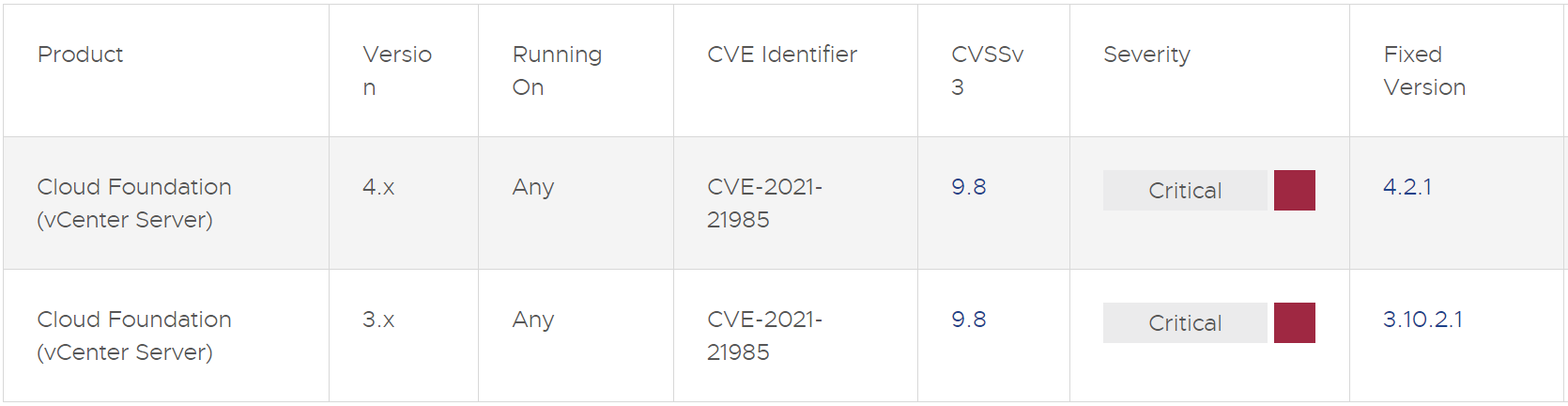

- VMware Cloud Foundation (Cloud Foundation 3.x和4.x)

漏洞分析:

CVE-2021-21985是通过Virtual SAN(vSAN)运行状况检查插件在vSphere Client中执行的远程代码执行漏洞,默认情况下处于启用状态。此漏洞的CVSSv3评分为9.8,这是一个严重级别的漏洞。

要利用此漏洞,攻击者将需要通过443端口访问vCenter Server。即使企业没有在外部公开vCenter Server,攻击者一旦通过其他方式(例如,鱼叉式网络钓鱼)获得对网络的访问权限,进入网络之后,他们仍然可以利用此漏洞。VMware特别说明勒索团体善于利用此类漏洞(例如,这种后危害),成功利用漏洞将使攻击者能够在基础vCenter主机上执行任意命令。

CVE-2021-21986是多个vCenter Server插件中的身份验证机制问题,其分配的CVSSv3评分为6.5,使其严重度为中等。受影响的vCenter Server插件包括:vSAN Health Check, Site Recovery, vSphere Lifecycle Manager, VMware Cloud Director Availability, CVE-2021-21986还可以通过443端口被利用,使攻击者无需身份验证即可执行插件功能。

这两个漏洞都会影响vCenter Server 6.5、6.7和7.0版本。

解决方案:

VMware已发布了补丁来修补这两个漏洞,建议尽快更新,尤其是CVE-2021-21985。

| 受影响产品版本 | 已修复版本 |

|---|---|

| vCenter Server 6.5 | 6.5 U3p |

| vCenter Server 6.7 | 6.7 U3n |

| vCenter Server 7.0 | 7.0 U2b |

| 受影响产品版本 | 已修复版本 |

|---|---|

| Cloud Foundation 3.x | 3.10.2.1 |

| Cloud Foundation 4.x | 4.2.1 |

如果暂时无法打补丁,VMware也给了临时解决方案,请参考:https://kb.vmware.com/s/article/83829,临时解决方案只是一些临时缓解措施,用户仍需要应用补丁。

vCenter补丁安装可参考文档:如何升级vCenter(VCSA)补丁?

发表评论