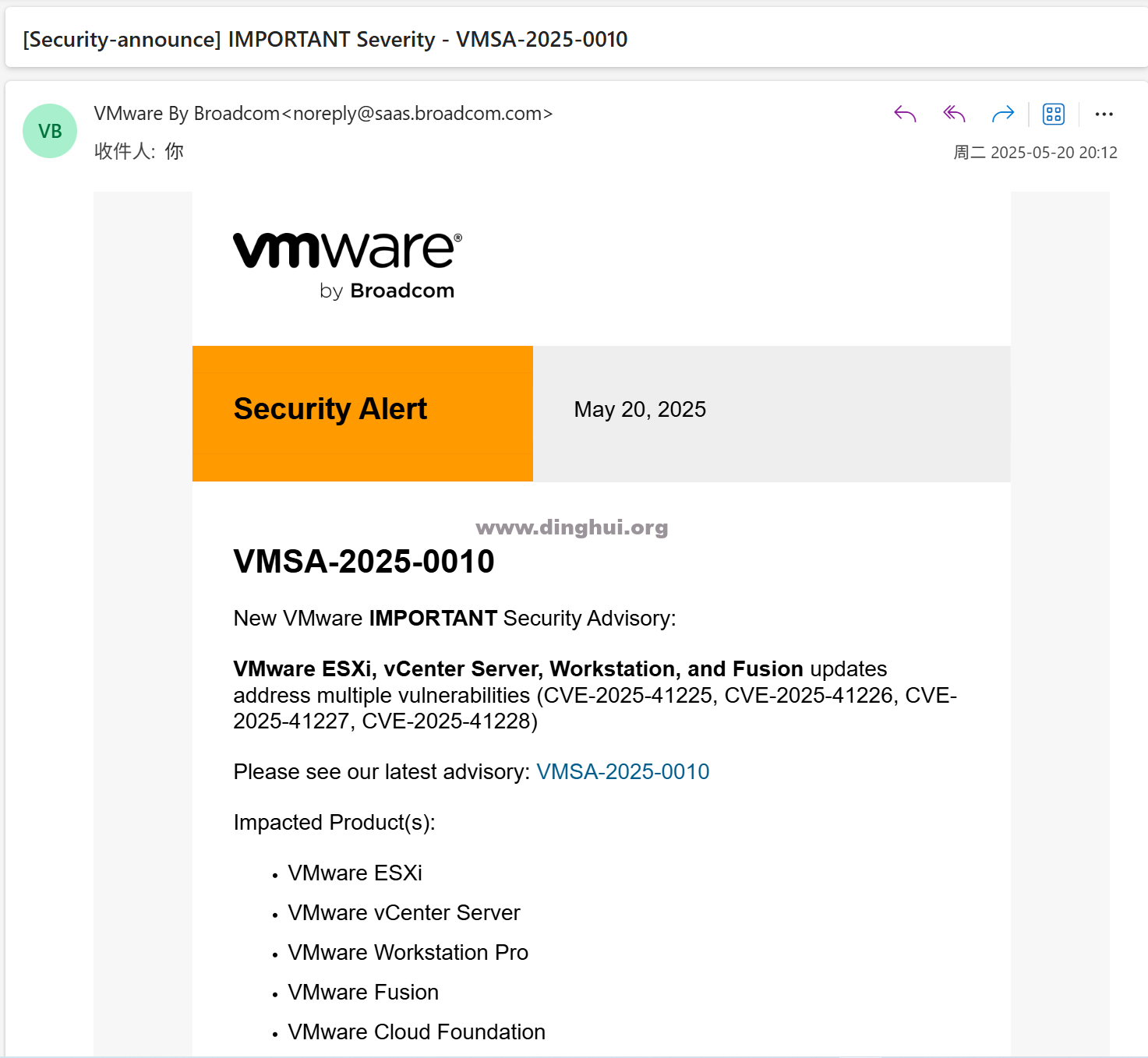

5月20日夜间,VMware发布安全公告VMSA-2025-0010,其中包含了与

VMware ESXi 和 VMware vCenter Server 相关的四个漏洞,分别为CVE-2025-41225、CVE-2025-

41226、CVE-2025-41227、CVE-2025-41228。

其中,VMware vCenter 认证后命令执行漏洞(CVE-2025-41225) CVSSv3评分等级8.8,属于高危。

VMware ESXi 包含一个在执行Guest 操作时可能发生的拒绝服务漏洞,VMware 已将此问题的严重程度评估为中等严重程度,CVSSv3 的最高基本分数为6.8。

VMware vCenter 认证后命令执行漏洞(CVE-2025-41225)

一、漏洞描述:

vCenter服务器存在一个命令执行漏洞,具有创建,修改alarms或运行scripts权限的用户可以利用该漏洞执行任意命令,导致服务器失陷。

二、受影响产品:

VMware vCenter Server

VMware Cloud Foundation

三、受影响版本

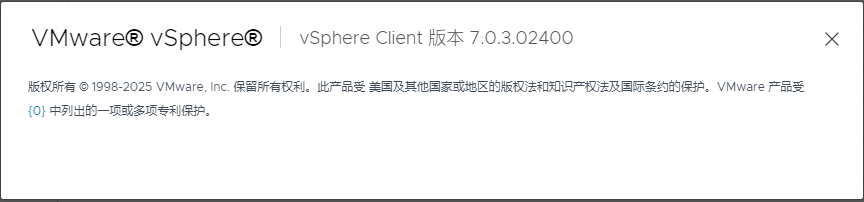

vCenter Server 7.0 < 7.0 U3v

vCenter Server 8.0 < 8.0 U3e

四、修复建议

官方已发布最新补丁修复该漏洞,建议受影响用户将VMware vCenter更新以下补丁:

vCenter Server 7.0 U3v

vCenter Server 8.0 U3e

其他低版本vCenter Server同样受该漏洞影响,建议低版本用户升级到7.0或8.0最新补丁。

五、升级包安装和下载路径:

vCenter补丁安装可参考文档:如何升级vCenter(VCSA)补丁?

历史补丁汇总下载:VMware常用软件ISO下载汇总(2025年5月更新)

本次补丁下载:vCenter Server 7.0 U3v 补丁 链接: https://pan.baidu.com/s/1YLJy7cM7k1CHOmFR_gDQkQ?pwd=sk37

| Download Filename | VMware-vCenter-Server-Appliance-7.0.3.02400-24730281-patch-FP.iso |

| Build | 24730281 |

| Download Size | 6686.0 MB |

| md5sum | 33bb110f457ec1d06054cb4362476c22 |

| sha256checksum | 00d688b44ff746e59ba9c5cf60d4c6dc791ba70814f46102795f506717973ef4 |

| PRs fixed | 3404100, 3404108, 3471234, 3503319, 3484455, 3484244, 3245536, 3426087, 3473337, 3407726, 3384385, 3418166, 3367090, 3444766, 3468763, 3486798, 3419045 |

| CVEs | CVE-2025-41225 |

第一时间安装了7.0 U3v补丁,验证没问题。

发表评论