3月6日上午,收到邮件,提示高危漏洞,原文如下:

https://www.vmware.com/security/advisories/VMSA-2024-0006.html

按照例行提示,后续所有的Critical 高危级别的漏洞,都将额外做提醒和更新。

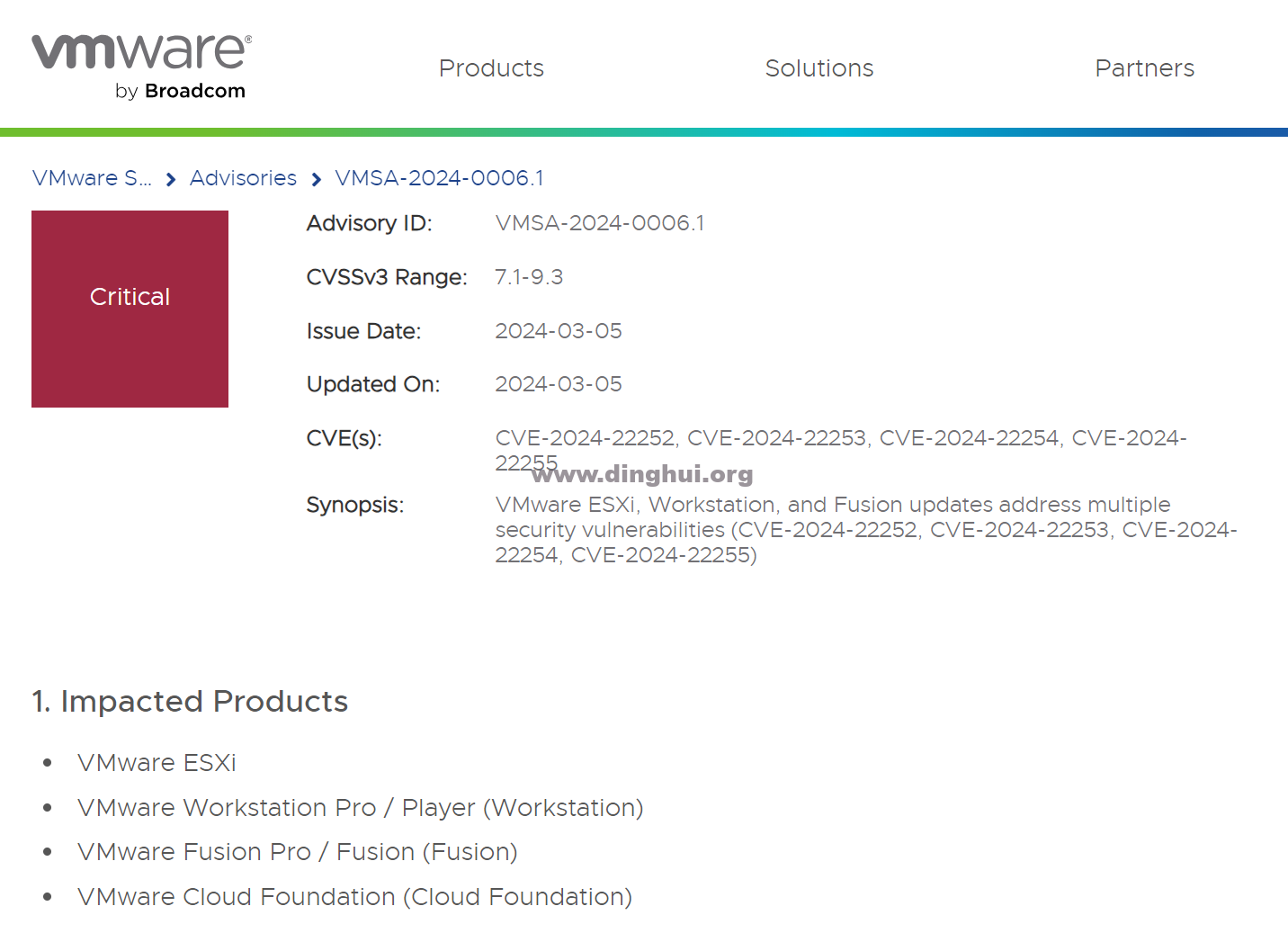

一、漏洞说明:

Use-after-free(UAF)漏洞一般指访问了被释放后的内存区域时,可能导致数据损坏、信息泄漏、拒绝服务和任意代码执行攻击。

二、受影响产品:

- VMware ESXi

- VMware Workstation Pro / Player (Workstation)

- VMware Fusion Pro / Fusion (Fusion)

- VMware Cloud Foundation (Cloud Foundation)

二、受影响版本:

| Product | Version | Running On | CVE Identifier | CVSSv3 | Severity | Fixed Version [1] | Workarounds | Additional Documentation |

| ESXi | 8.0 | Any | CVE-2024-22252, CVE-2024-22253, CVE-2024-22254, CVE-2024-22255 | 8.4, 8.4, 7.9, 7.1 | Critical | ESXi80U2sb-23305545 | KB96682 | FAQ |

| ESXi | 8.0 [2] | Any | CVE-2024-22252, CVE-2024-22253, CVE-2024-22254, CVE-2024-22255 | 8.4, 8.4, 7.9, 7.1 | Critical | ESXi80U1d-23299997 | KB96682 | FAQ |

| ESXi | 7.0 | Any | CVE-2024-22252, CVE-2024-22253, CVE-2024-22254, CVE-2024-22255 | 8.4, 8.4, 7.9, 7.1 | Critical | ESXi70U3p-23307199 | KB96682 | FAQ |

| Workstation | 17.x | Any | CVE-2024-22252, CVE-2024-22253, CVE-2024-22255 | 9.3, 9.3, 7.1 | Critical | 17.5.1 | KB96682 | None. |

| Fusion | 13.x | MacOS | CVE-2024-22252, CVE-2024-22253, CVE-2024-22255 | 9.3, 9.3, 7.1 | Critical | 13.5.1 | KB96682 | None |

针对vSphere 6.x版本用户,建议尽快升级到vSphere 7或者8。

四、升级包安装和下载路径:

ESXi补丁安装可参考文档:如何升级ESXi补丁?

补丁下载:VMware常用软件ISO下载汇总(2024年3月更新)

Workstation新版下载:VMware Workstation Pro 虚拟机软件专业版

临时缓解措施:针对无法打补丁的情况下,可以暂时把虚拟机的USB控制器移除。方法可以参考KB96682:How to remove USB controllers from a Virtual Machine

发表评论