最近报考VCP和VCAP的小伙伴又多起来,时不时有小伙伴咨询报考注意事项。

刚好昨天,去参加了VCP-VCF Arch考试(全称VMware Certified Professional - VMware Cloud Foundation Architect),发现相比之前又有一些变化了,考点也减少了。2024年10月梳理过一次可以参考:《2024年5月后VCP/VCAP认证报考的一些变化 》,刚好这一次从报名到考完下载证书梳理一下过程给有需要的小伙伴参考。

一、报考条件

之前参加考试是一定需要有原厂培训记录才行,2024年5月之后不做强制要求,可以直接报名参加考试。

VCAP(全称VMware Certified Advanced Professional)和VCP(全称VMware Certified Professional)的报考没有先后顺序,之前是需要先通过任意一门VCP考试之后等一系列前置条件才能考VCAP。

二、报考路径

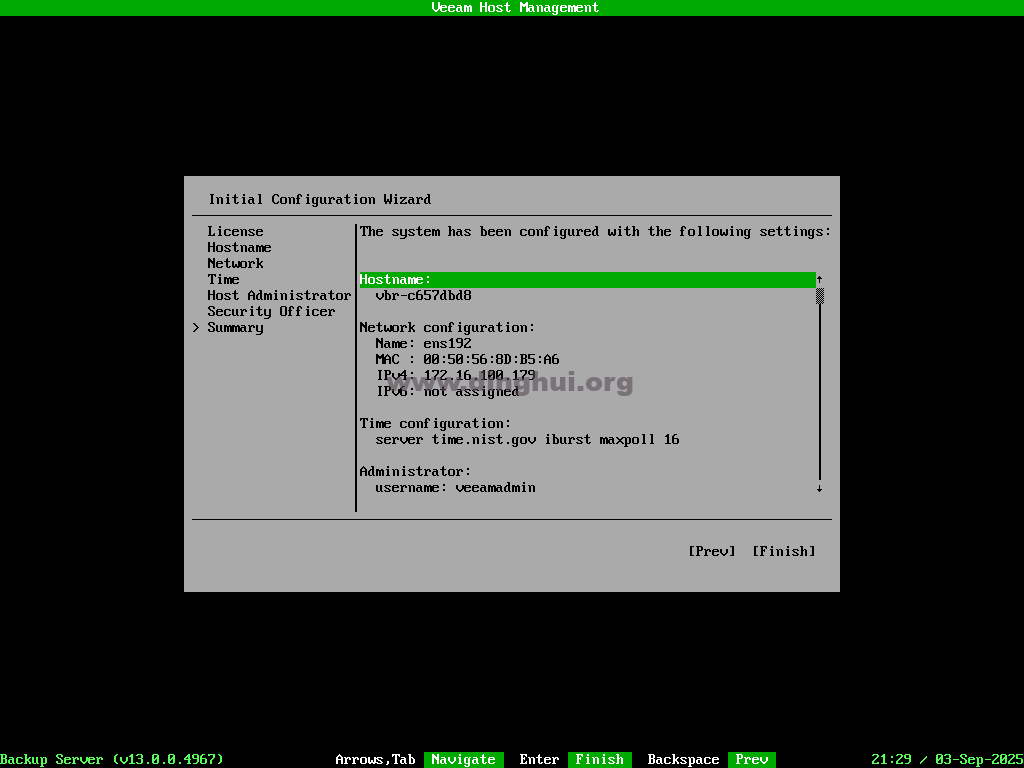

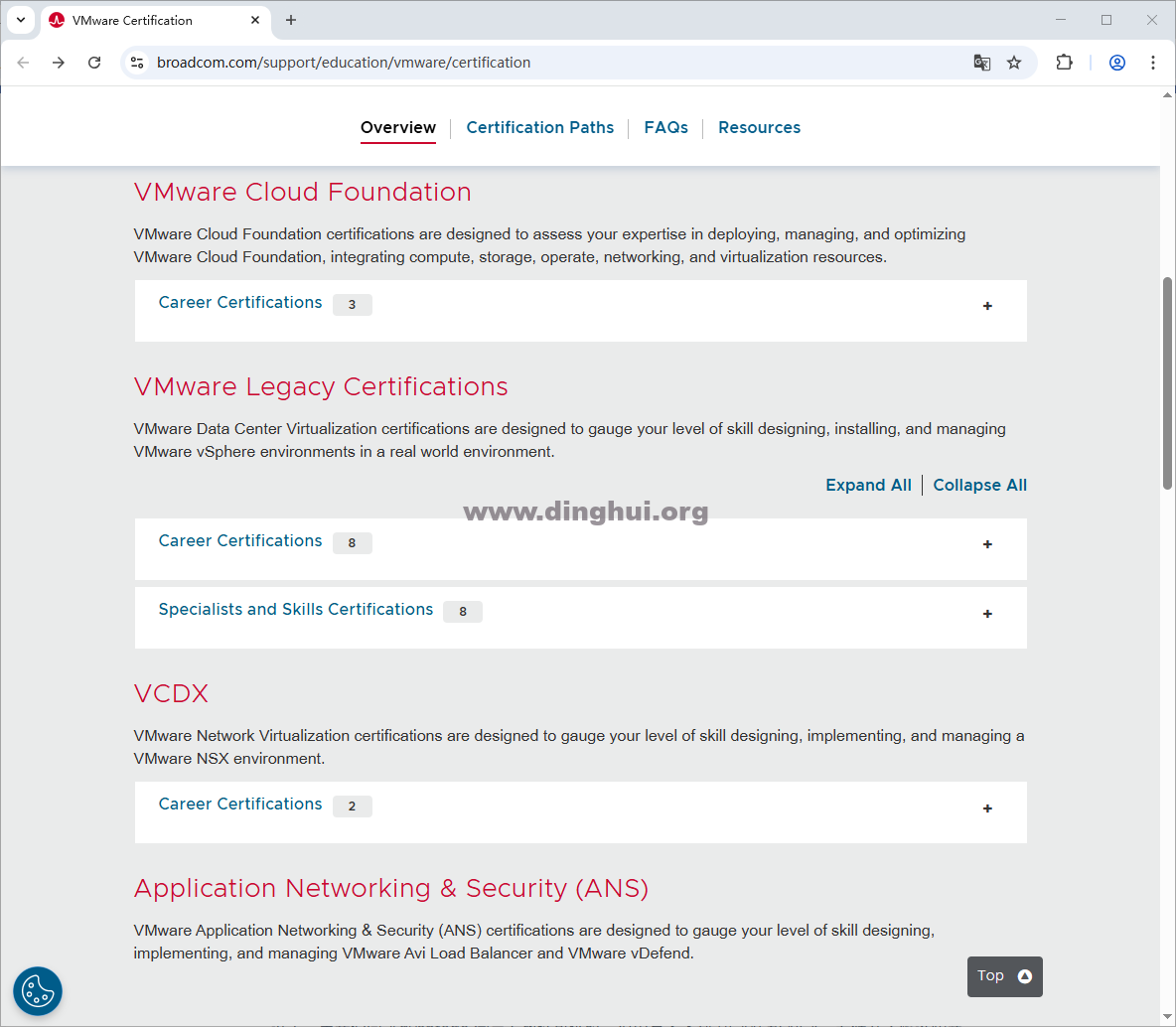

1、准备参加认证考试时,考试门户网站:https://www.broadcom.com/support/education/vmware/certification ,该页面会显示目前总的分类。底部下载的vmware certifcation tracks文件还停留在2024年12月更新的,没有多大参考意义,以该页面显示的实际考试为准。

从官网看,目前把VMware Cloud Foundation的考试(这三个:VCP‑VCF Admin,VCP‑VVF Admin,VCP-VCF Arch。)放在前面,也体现了博通对VCF产品线的重点,之前VMware时代的考试全部归类到VMware Legacy Certifications,有些变化要注意,比如VCAP-DCV Deploy的考试从2024年12月20日就停止了,桌面DTM的考试也转到了Omnissa网站,之前说 VCP-DCV 认证可能不会推出 2025 年新版本,现在看陆续被VCF/VVF所替代,还计划考 VCP-DCV 的话要及时关注什么时候停止。

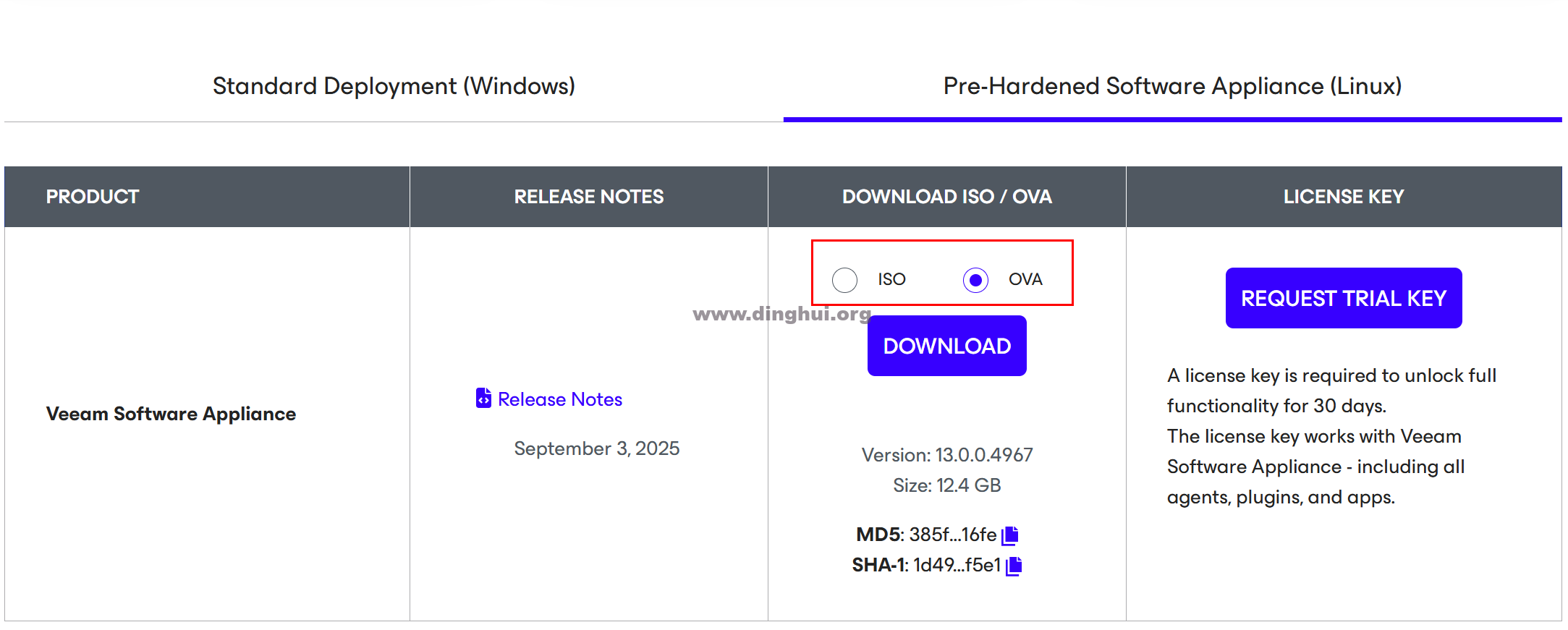

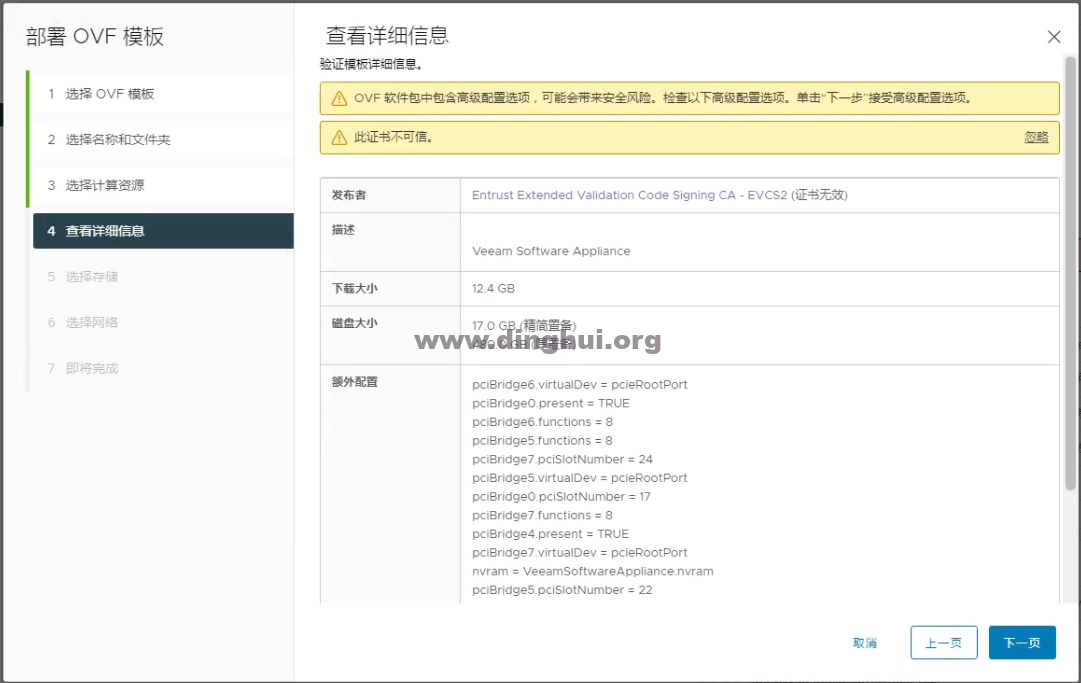

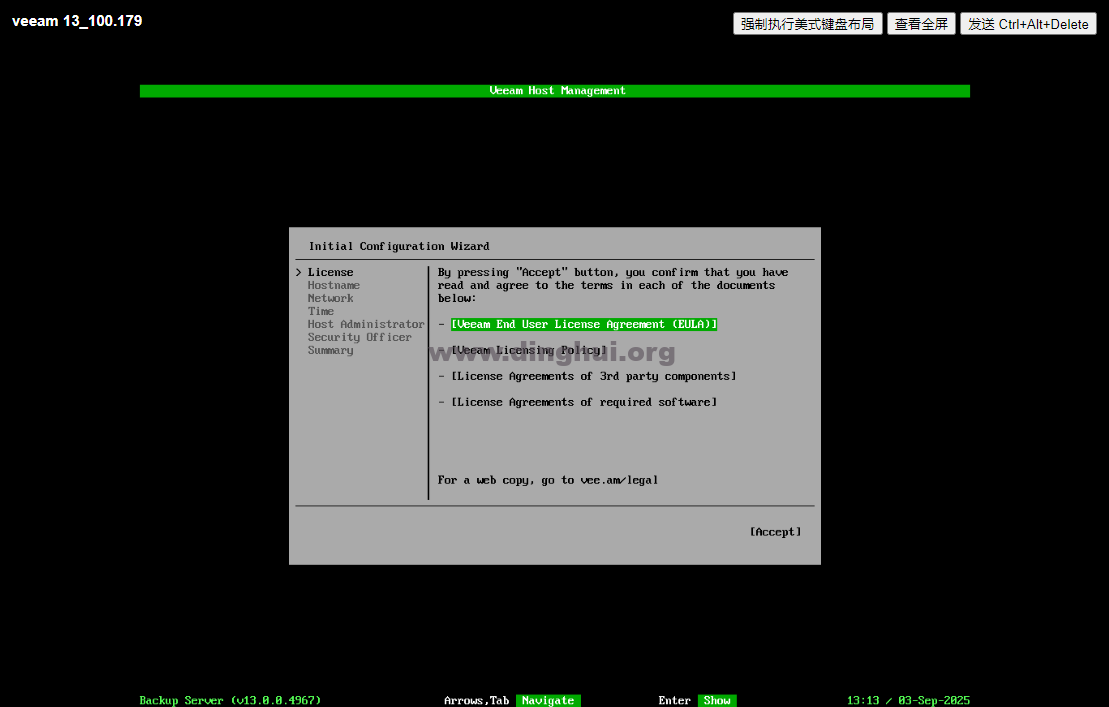

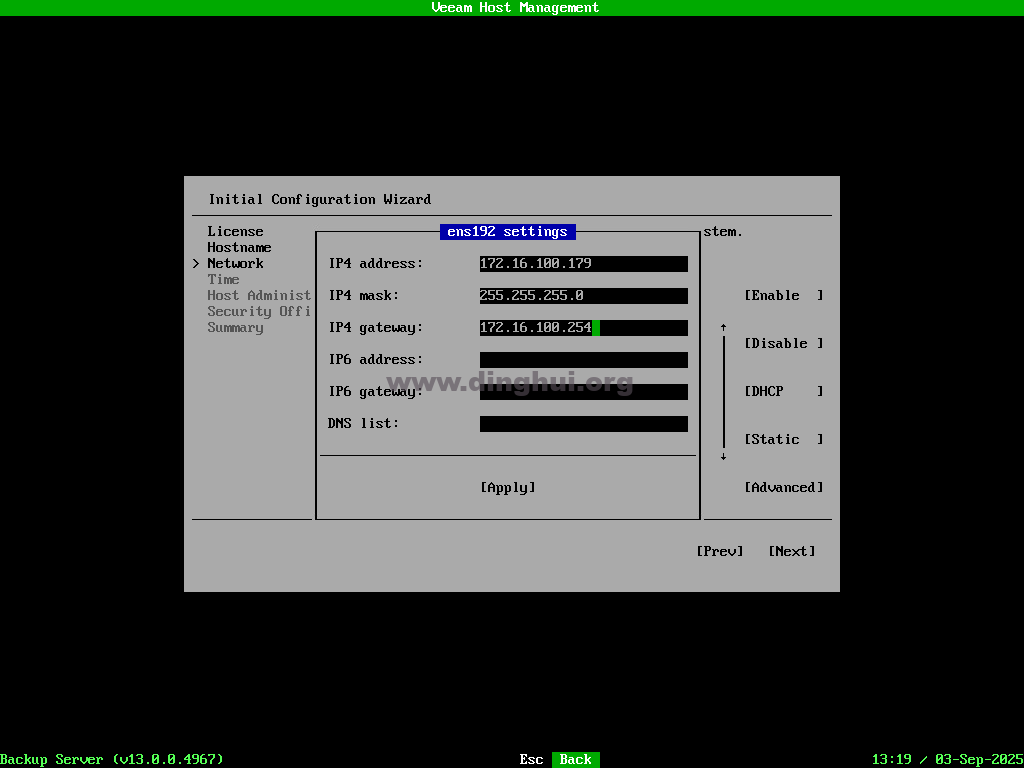

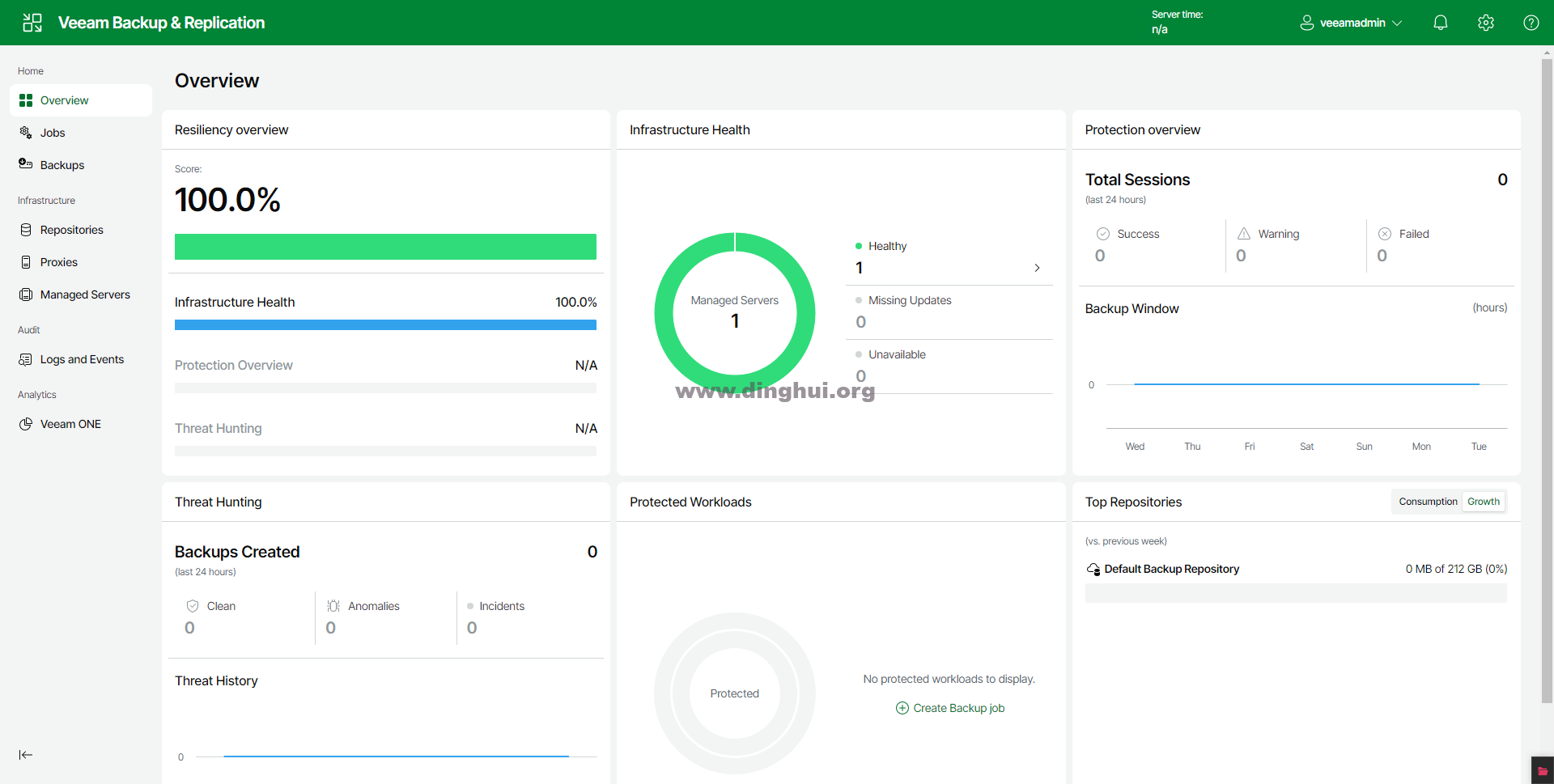

VCF/VVF考试通过后还可以获取对应的实验室授权许可,文末会单独介绍。

2、预约考试页面:

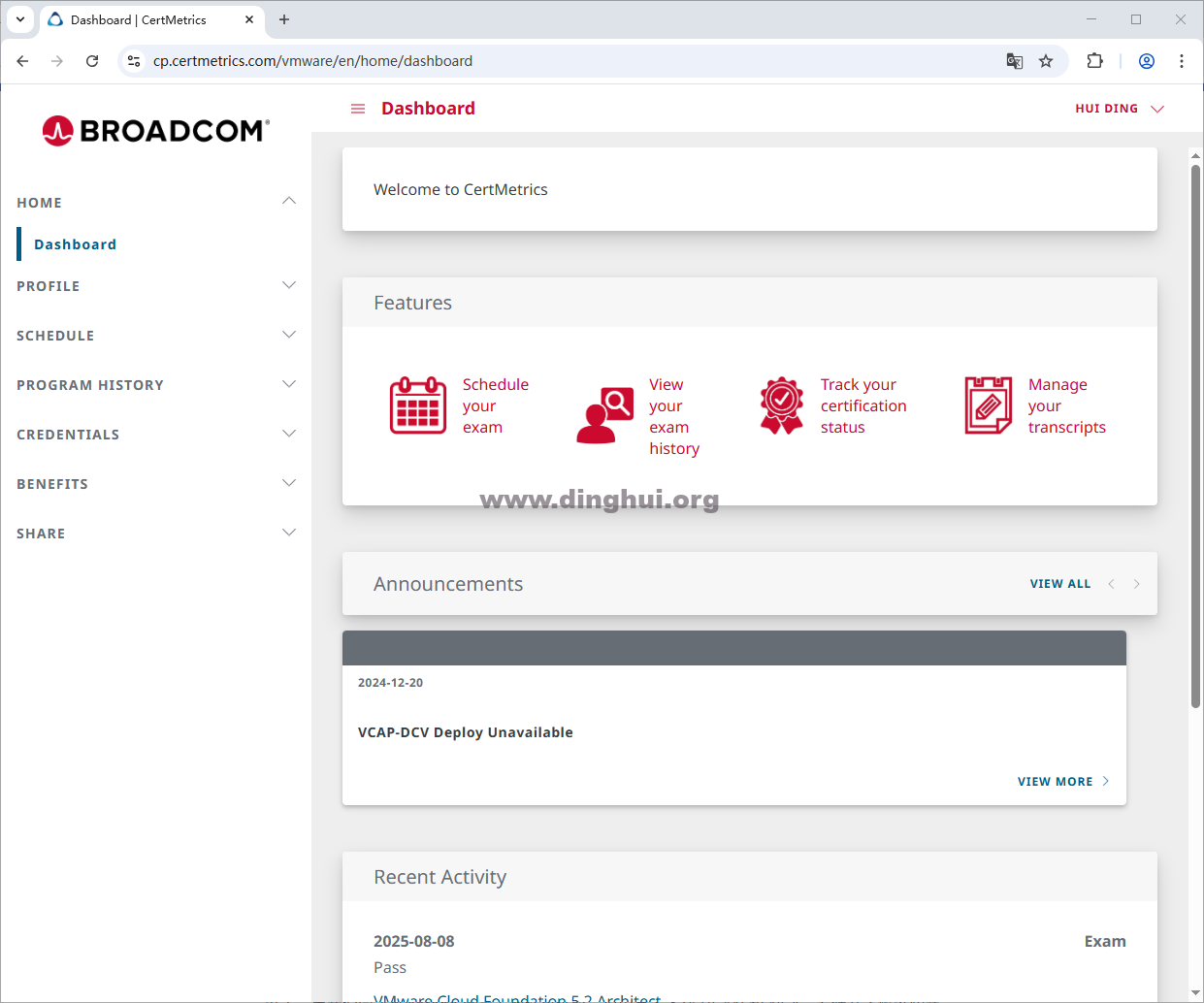

https://cp.certmetrics.com/vmware/en/login ,登录的时候会自动跳转到博通网站验证,假如之前有账号就可以使用之前VMware考试的同一个邮箱,没有的话新账号注册需要注意姓名不要使用中文,使用姓名拼音会减少麻烦(考试需要核对身份证和信用卡和你名字是否匹配),再次登陆后会跳转回到新版认证管理平台CertMetrics,这里可以汇总所有考证相关的信息,预约考试,考试记录,证书下载和查询等等都在这。

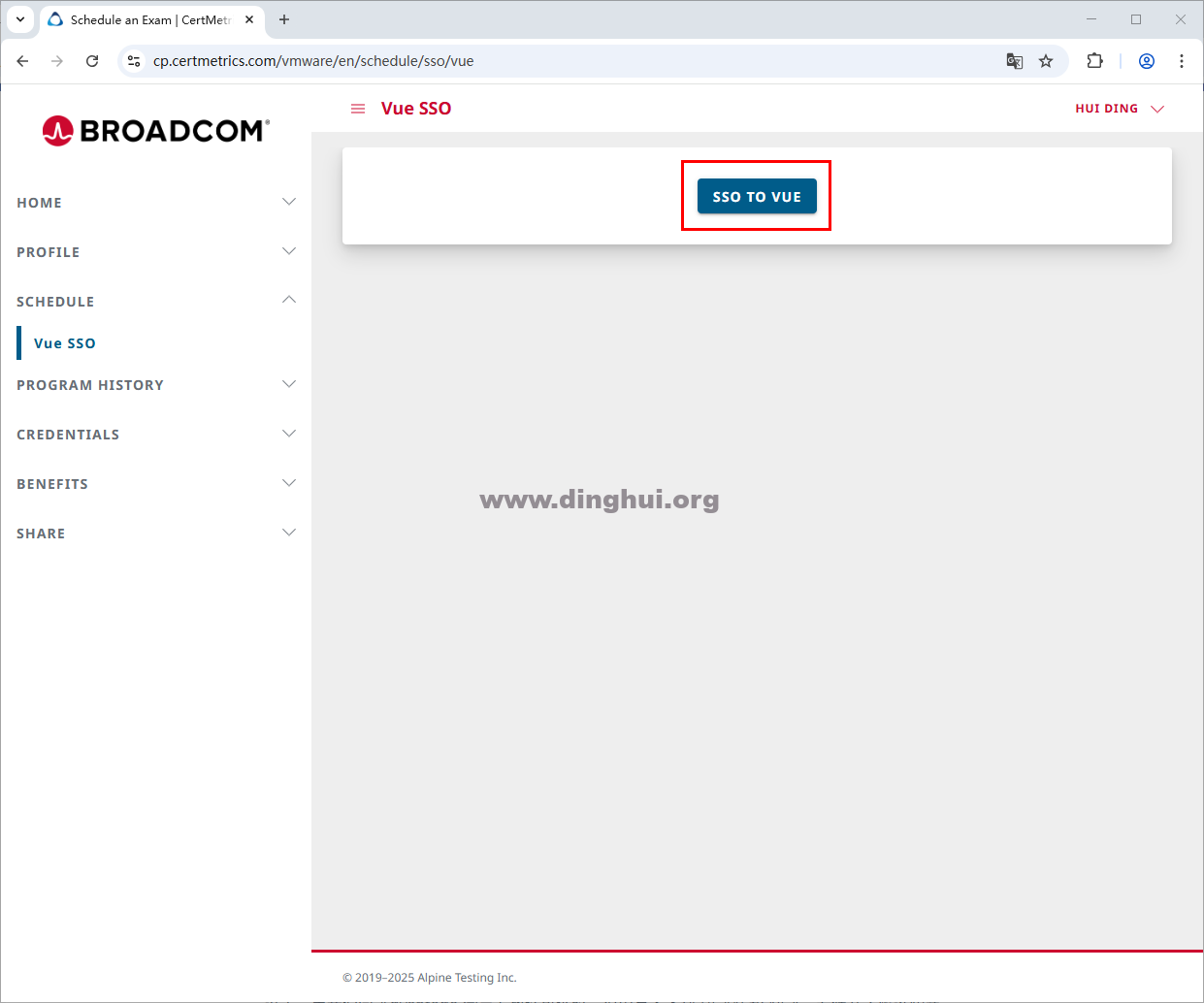

从Features页面有个Schedule your exam,点击SSO TO VUE;

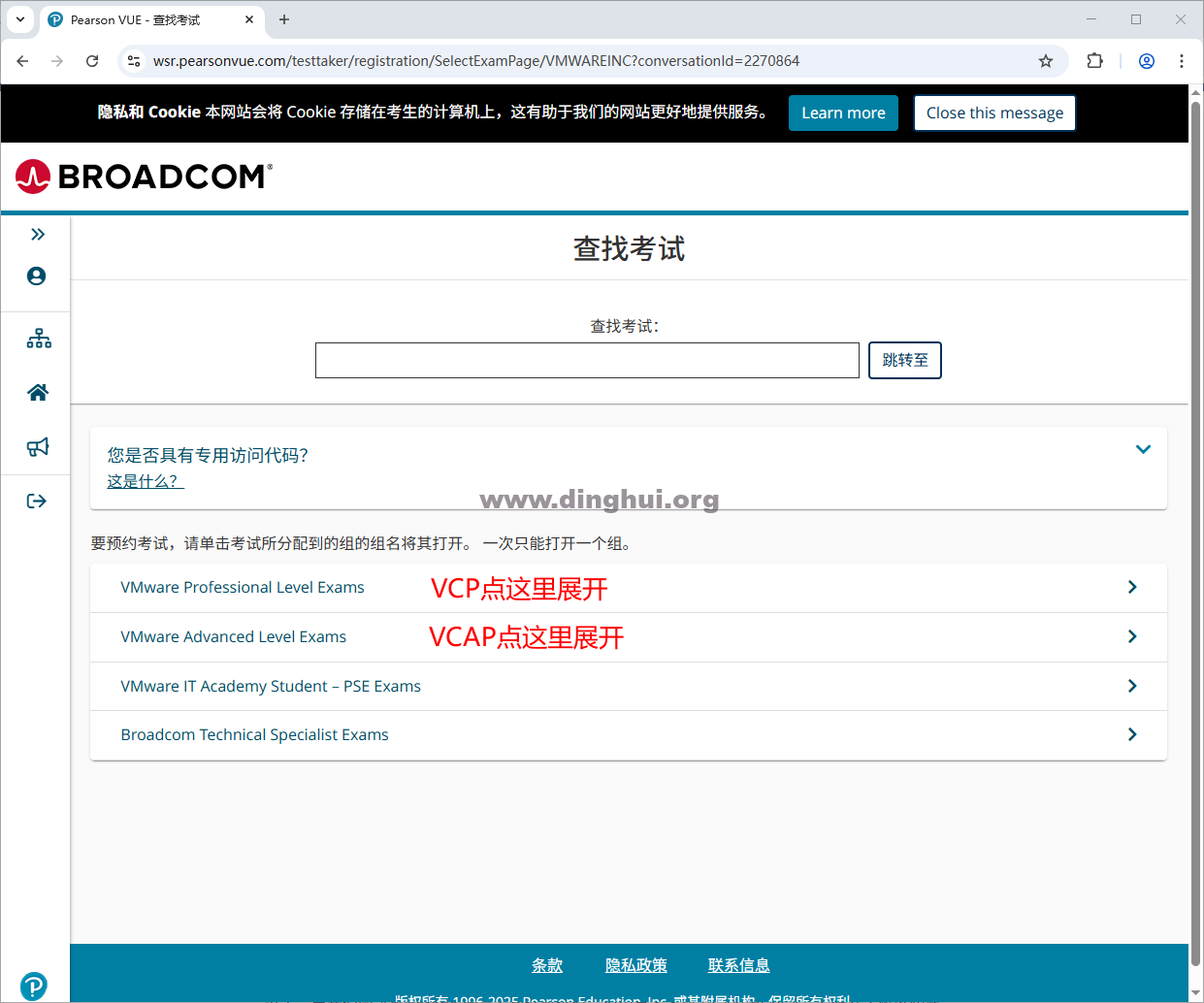

到达 Pearson VUE 首页;

查看考试,VCP和VCAP都有对应的编码,注意看清楚。

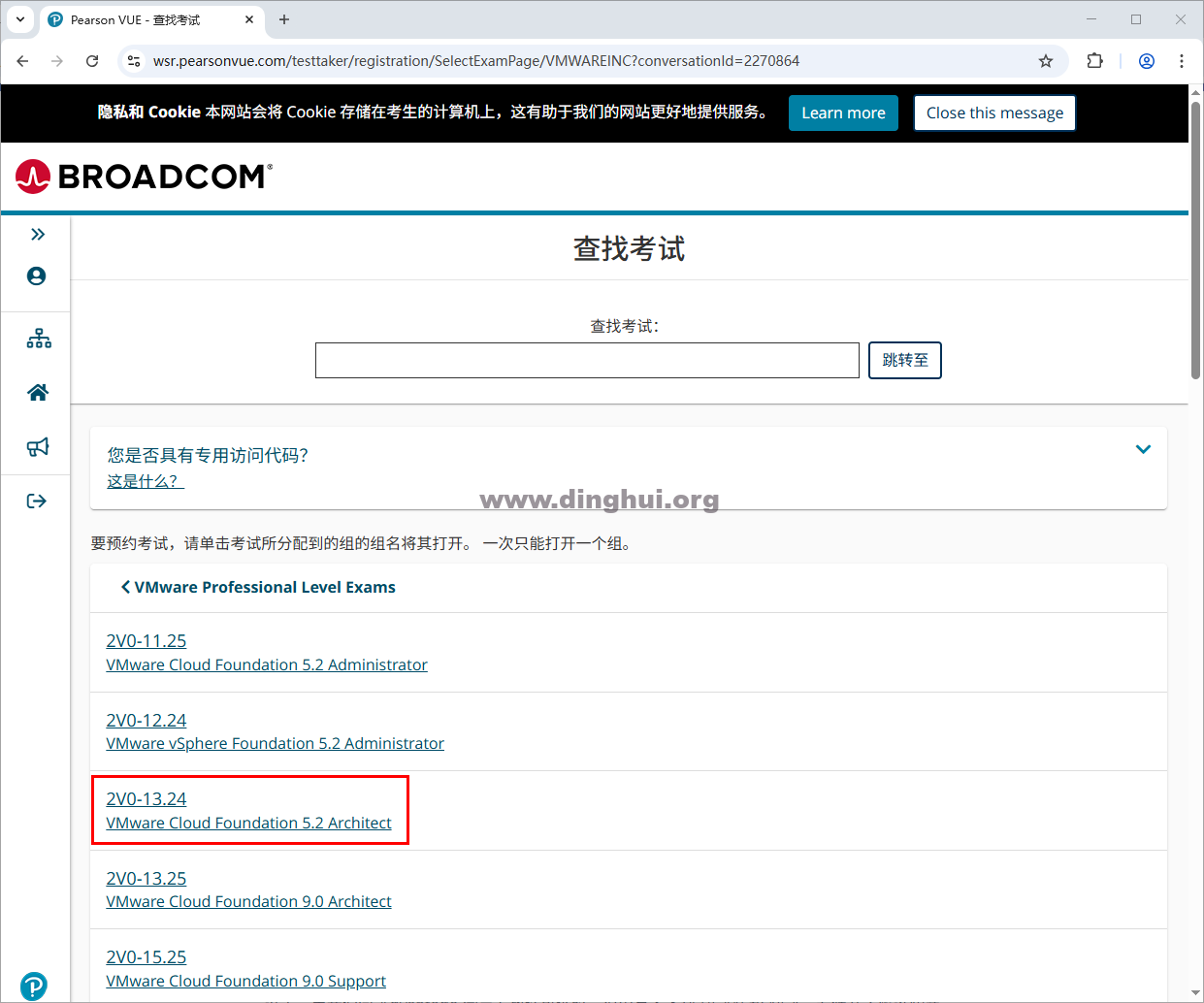

自己根据情况选择,我这里是选择2V0-13.24: VMware Cloud Foundation 5.2 Architect

注意,假设考旧版本VCP-DCV的要注意选择2V0-21.23VMware vSphere 8.x Professional

中国只能选择亲自前往考试中心考试,不能选择在线考试。

只有日语和英语,2V0-21.23还会多一个简体中文可选,自己看情况,建议选英语。之后就是同意博通的政策,选择考试地点和考试日期和时间。时间那里可以浏览更多时间可供选择。保存后会生成账单 预计应付总额: USD 250.00,点选去结账。

考试券和促销代码可以在这里添加,需要折扣可以私信。

提交订单后,你的邮箱就会收到两封邮件,一封主题是VMware Inc Scheduled Exam ,另一封主题Pearson VUE Confirmation of Payment ,表示预约完成。之后按照规定时间去指定地点考试即可,考试记得带上身份证和辅助证件(如信用卡或社保卡等)如需要改期提前一天登录后台或者联系所预约的考试中心修改。

三、证书下载

1、成绩查询

考试总分500分,300分以上即通过,考试完提交的时候就能知道自己是否通过,考试中心一般也会打印成绩单。考试完后不久,你也会收到一封邮件 Online Score Report Information ,接下来就是继续等待邮件通知证书生效了。

2、获取证书

绑定过Credly账户的邮箱一般在考试通过第二天下午六点多,会收到一封邮件Broadcom issued you a new badge ,表示证书已经生成,badge徽章已经生效。

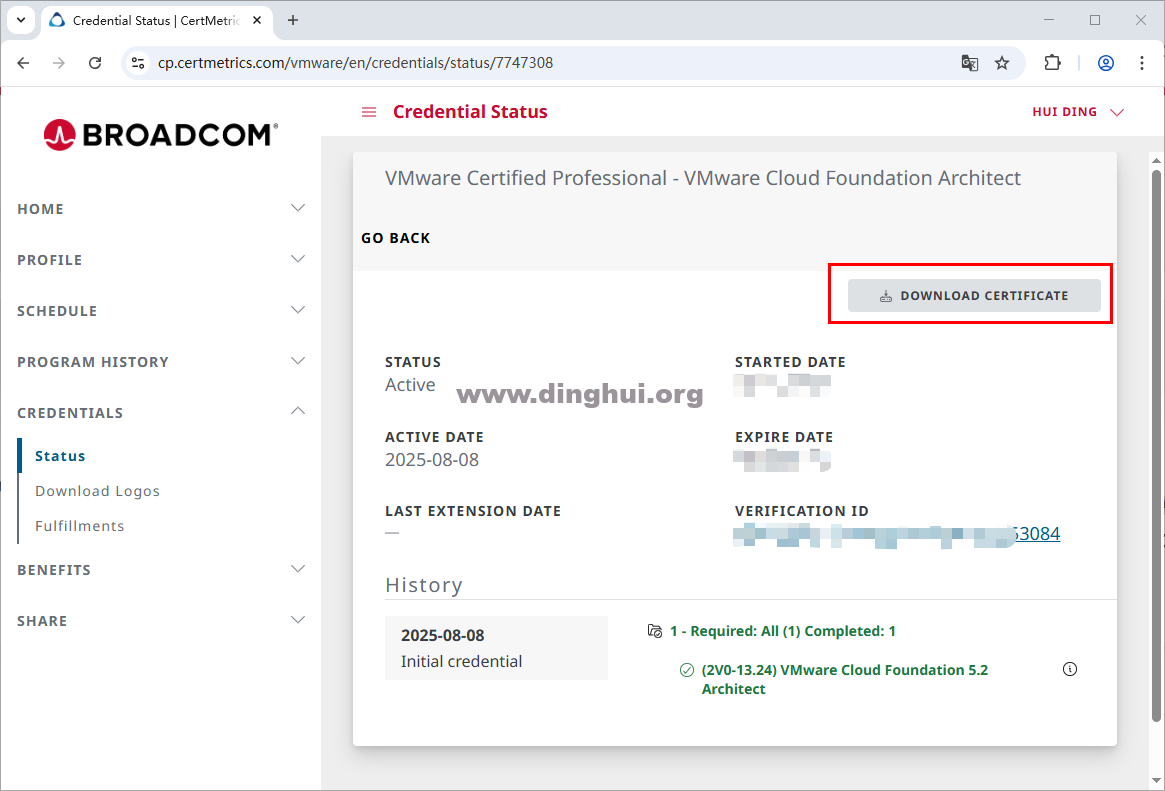

此刻返回CertMetrics门户网站,是可以看到考试通过的记录以及对应考试Credential的状态为Active,按照链接进去就可以下载证书了,而且从VMware迁移到博通网站后,之前考试的过的所有的老证书都增加了对应的Verification ID 方便可查询验证。

点击DOWNLOAD CERTIFICATE,就可以下载到PDF版本的证书了。

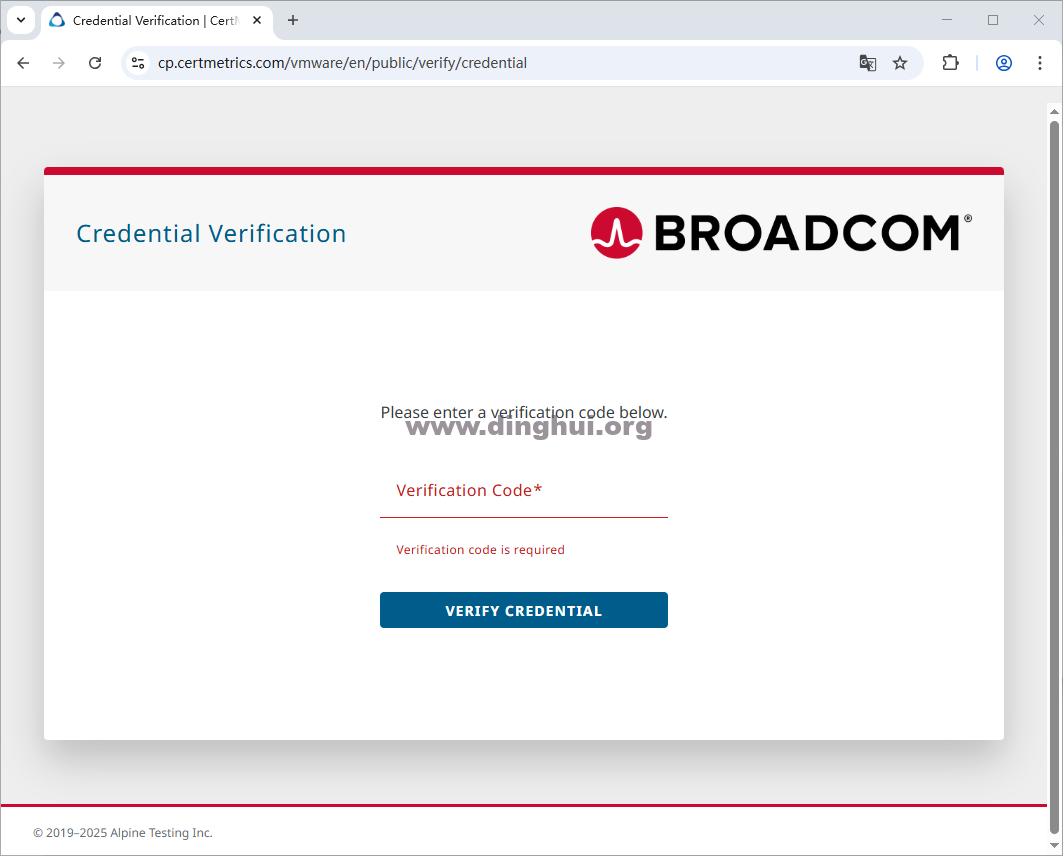

3、证书防伪查询

VCP和VCAP查验真伪的网址:https://cp.certmetrics.com/vmware/en/public/verify/credential

之前VMware网站对VCP和VCAP证书是不可查真伪的,需要借助第三方网站Credly验证相对麻烦,现在博通直接提供了查询入口。关于早期在VMware网站中获取到的证书,也可以在这里查询,每个证书会对应有一个Verification ID。

小伙伴有啥疑问,也还是欢迎留言或者私信我解答。